Cybersicherheit in Gemeinden: Risiken erkennen, Risiken managen

19.09.2025

Allgemein

19.09.2025

Allgemein

Österreichische Gemeinden stehen vor wachsenden Cyberbedrohungen und damit verbundenen Herausforderungen in der Cybersicherheit. Die fortschreitende Digitalisierung und unzureichende IT-Sicherheitsvorkehrungen machen Kommunen zunehmend angreifbar. Laut dem österreichischen Cybersicherheitszentrum hat sich die Zahl der gemeldeten Vorfälle seit 2023 mehr als verdoppelt.

Gemeinden sind zwar von der NIS-2-Richtlinie ausgenommen, dennoch können sie als Betreiber kritischer Infrastrukturen mittelbar betroffen sein. Selbst wenn keine direkte Verpflichtung besteht, ist es für alle Gemeinden dringend angeraten, ihre IT-Systeme auf den aktuellen Stand zu bringen und wirksame Schutzmaßnahmen – einschließlich KI-gestützter Abwehrmechanismen – umzusetzen.

Im folgenden erhalten Sie einen Überblick über die aktuelle Bedrohungslandschaft, strukturelle Herausforderungen sowie grundlegende Bereiche, in denen Gemeinden wirksame Schutzmaßnahmen implementieren müssen.

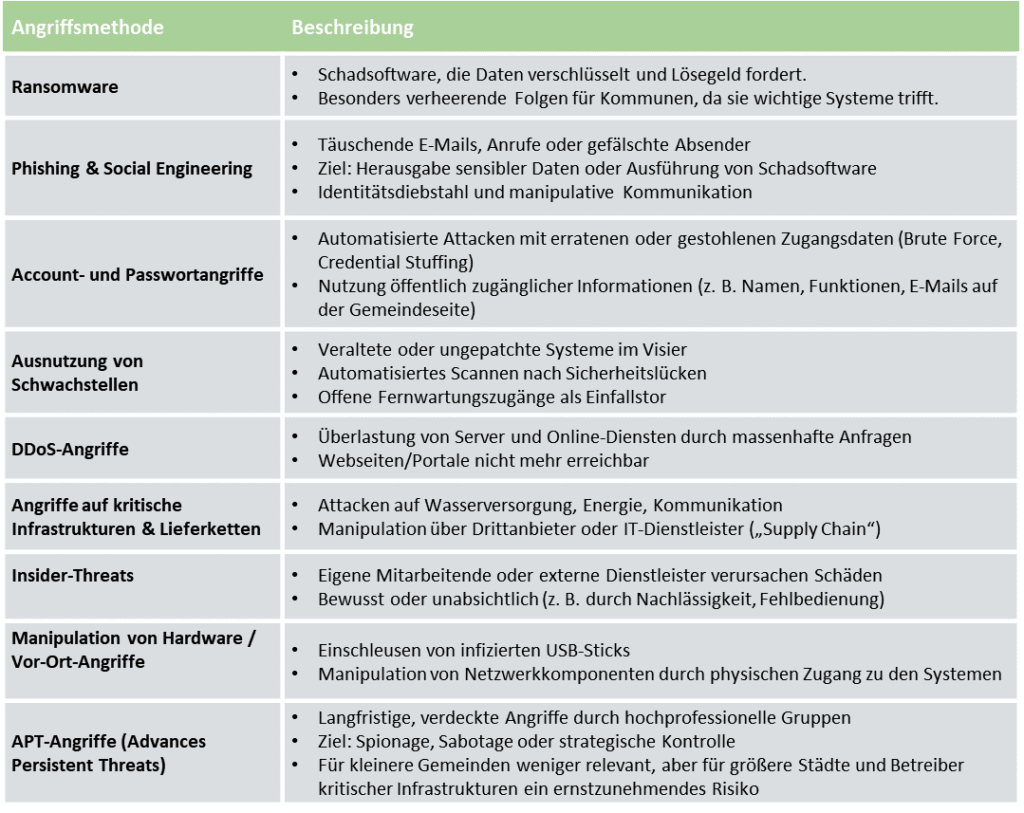

Kleinere Gemeinden gelten aufgrund mangelnder Schutzmechanismen als „leichte Beute“. Sie werden meist zufällig durch automatisierte Scans entdeckt und mit opportunistischen Attacken wie Ransomware oder Phishing konfrontiert. Die Folgen reichen von der Kompromittierung personenbezogener Daten bis zur Lahmlegung kritischer Infrastrukturen wie der Wasser- oder Energieversorgung.

Größere Gemeinden mit tendenziell besseren IT-Strukturen und spezialisierten Teams werden hingegen vermehrt Opfer gezielter Angriffe. Hier kommen komplexere Methoden wie Zero-Day-Exploits (Ausnutzung noch unbekannter Sicherheitslücken) oder Advanced Persistent Threats (APTs) zum Einsatz, die meist auf Sabotage kritischer IT-Infrastrukturen, Spionage oder hohe Lösegeldforderungen abzielen.

Künstliche Intelligenz verschärft die Lage: Algorithmen und maschinelles Lernen automatisieren nicht nur die Erstellung von Schadsoftware, sondern ermöglichen auch schnellere, zielgenauere Attacken, die konventionelle Sicherheitsvorkehrungen umgehen.

Gleichzeitig senkt KI die Einstiegshürde durch „Cybercrime-as-a-Service“-Angebote im Darknet, die auch technisch weniger versierten Angreifern hochwirksame Werkzeuge gegen Bezahlung zugänglich machen. Künftig ist daher mit einer Zunahme von Cyberangriffen und ausgefeilteren Angriffsmethoden zu rechnen.

Bei Spear-Phishing-Angriffen analysieren KI-Algorithmen öffentlich zugängliche Informationen – über die Kommune, laufende Projekte oder Mitarbeiter – und generieren personalisierte E-Mails von täuschender Echtheit. Ein Angriff dieser Art ereignete sich 2024 in der Gemeinde Hagenbrunn:

Kriminelle gaben sich per E-Mail als Gemeindemitarbeiterin aus und erkundigten sich nach offenen Rechnungen eines Volksschul-Neubaus. Die ahnungslose Baufirma nannte den fälligen Betrag von knapp 300.000 Euro. Prompt schickte eine angebliche Mitarbeiterin der Baufirma an die Gemeinde eine gefälschte Teilrechnung, die auch überwiesen wurde – nicht zuletzt auch deshalb, weil ausgerechnet zu diesem Zeitpunkt die Gemeindebuchhalterin im Krankenstand war.

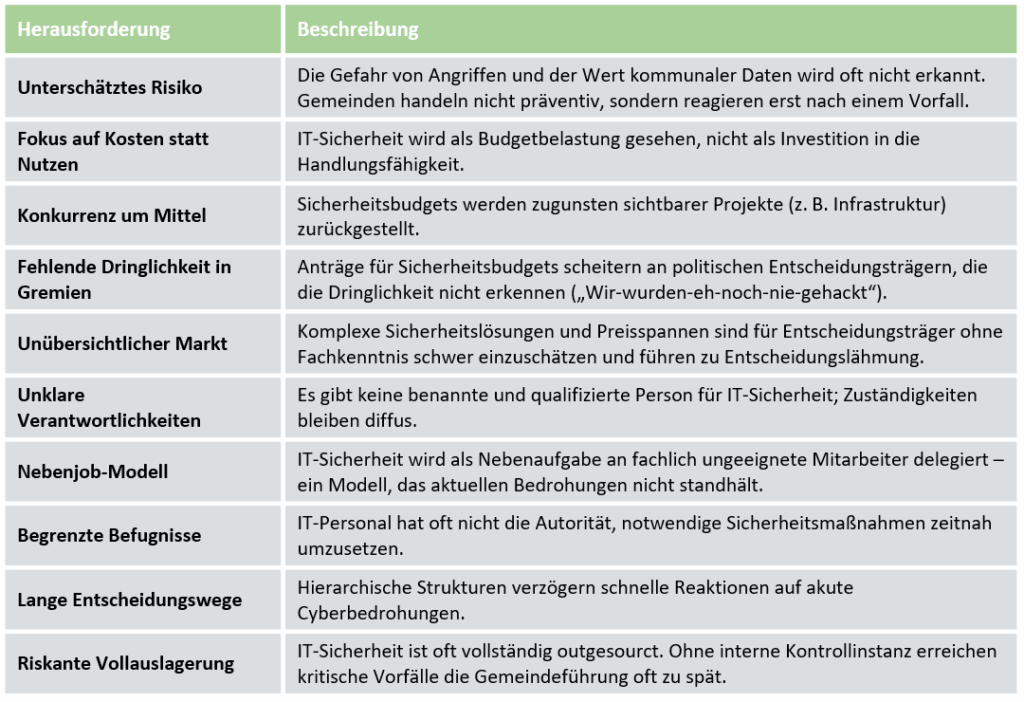

Knappe Budgets, fehlende Expertise und eine geringe Priorisierung der IT-Sicherheit führen zu strukturellen Schwächen, die Angriffe erleichtern und im Ernstfall die Handlungsfähigkeit der Verwaltung beeinträchtigen können:

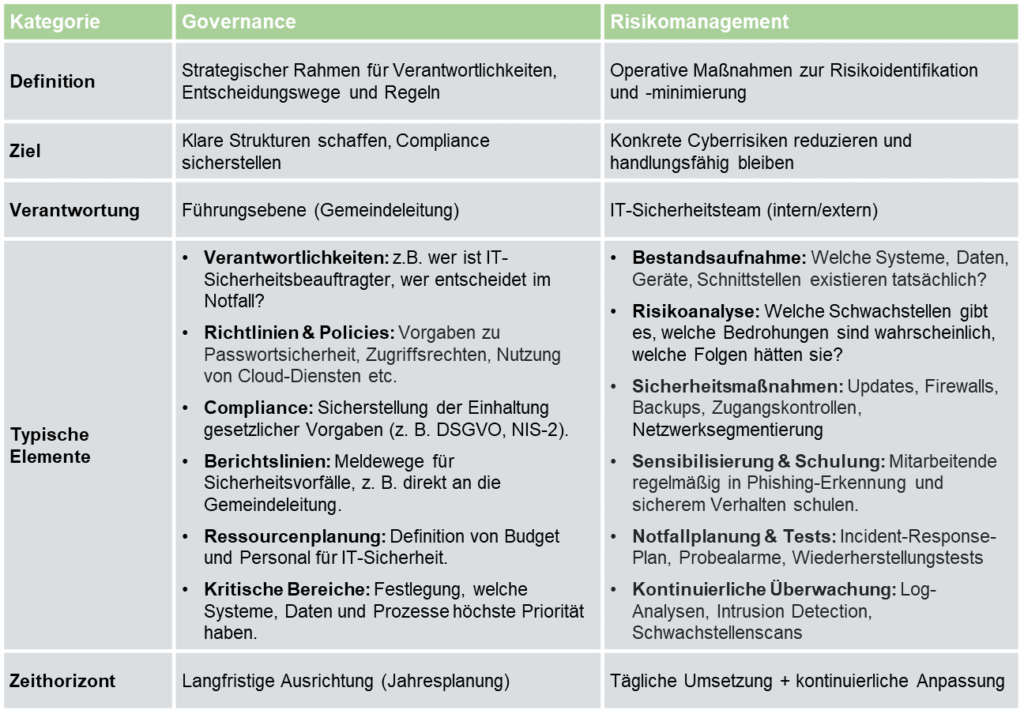

Governance- und Risikomanagement bilden das Fundament, auf dem alle weiteren Sicherheitsmaßnahmen aufbauen. Trotz gesetzlicher Vorgaben und steigender Cyberbedrohungen mangelt es jedoch vielerorts am nötigen Risikobewusstsein.

Gemeinden wissen oft gar nicht, welche sensiblen Daten sie besitzen, wo ihre Schwachstellen liegen oder welche digitalen Werte besonders schützenswert sind. Ein strukturiertes Governance- und Risikomanagement sollte daher in jeder Gemeinde verankert sein – selbst wenn es nur in einem schlanken Rahmen erfolgt.

Governance definiert die grundlegenden Spielregeln für die Cybersicherheit in einer Gemeinde:

Ein Bestandteil der Governance ist das strategische Risikomanagement. Hier entscheidet die Gemeindeleitung auf Basis des Risikoappetits – also des bewusst akzeptierten Restrisikos –, welche Daten (z. B. Bürgerregister, Personalakten) und Systeme (z. B. Meldewesen, Wasserversorgung) priorisiert geschützt werden müssen.

Auf dieser Grundlage wird ein angemessenes und nachvollziehbares Schutzniveau definiert, das als Leitlinie für alle weiteren Maßnahmen dient. Gleichzeitig bildet es die Basis für sachliche Budgetentscheidungen und die Auswahl passender Lösungen.

Beispiel: „Unser Risikoappetit erlaubt bei Standardanwendern einen Top-5-Virenschutz, da hier ein moderates Risiko akzeptabel ist. Für den Schutz personenbezogener Daten hingegen ist unser Risikoappetit sehr niedrig – hier investieren wir in höherwertige Lösungen.“

Das operative Risikomanagement setzt die Strategie in die Praxis um. Es identifiziert, bewertet und minimiert Cyberrisiken durch:

Risikomanagement ist also kein Projekt, sondern ein dynamischer Prozess der täglichen Umsetzung und fortlaufenden Anpassung an neue Bedrohungen.

Die folgenden Bereiche definieren jene Handlungsfelder kommunaler Cybersicherheit, die jede Gemeinde – unabhängig von Größe oder Ressourcen – systematisch verankern sollte. Sie zeigen, wo Mindeststandards etabliert werden müssen und in welchen Bereichen vielerorts noch erheblicher Nachholbedarf besteht.

In vielen Gemeinden ist die Frage nach der Verantwortung für IT-Sicherheit bislang ungeklärt. Oft wird diese Aufgabe lediglich als Zusatzfunktion von einem Mitarbeiter mitübernommen. Angesichts wachsender Bedrohungen sollte jedoch jede Gemeinde einen IT-Sicherheitsverantwortlichen bestimmen, der:

Kleine Gemeinden stehen hier meist vor einem Personalproblem. Idealerweise übernimmt eine motivierte Fachkraft aus den eigenen Reihen die Aufgabe. Das notwendige Grundwissen ist erlernbar. Gibt es keine solche Person, muss man jemanden bestimmen und qualifizieren oder neu einstellen. Letzteres ist in der Praxis angesichts starrer Gehaltsschemata und knapper Budgets leichter gesagt als getan.

Eine belastbare IT-Sicherheit setzt bei der Architektur an – also wie Systeme, Netzwerke und Benutzerrollen strukturiert und miteinander verbunden sind. Gemeinden stehen hier vor der Aufgabe, sehr unterschiedliche Schutzbedarfe in einer gemeinsamen IT-Umgebung zu vereinen.

IT-Architektur und Sicherheitskonzepte müssen daher abgestuft gestaltet sein. In hochsensiblen Bereichen wie der Kernverwaltung sind starke Zugangskontrollen, Netzwerksegmentierung und Mehrfaktor-Authentifizierung erforderlich. Bereiche mit hoher Gerätevielfalt, etwa Schulen oder öffentliche Bibliotheken, benötigen dagegen flexiblere Lösungen, die Sicherheit gewährleisten, ohne den Betrieb einzuschränken.

Die hohen Sicherheitsstandards der Kernverwaltung lassen sich nicht eins zu eins auf Schulen oder Kindergärten übertragen. Dort arbeiten Menschen mit anderen Anforderungen und Geräten. Zu strikte Vorgaben würden den Betrieb lahmlegen – bis hin zur Kindergartenleiterin, die sagt: Super Sache – aber ich komme nicht mehr ins System.

Manuel Kofler, Leiter Fachbereich IT, HALLAG Kommunal GmbH

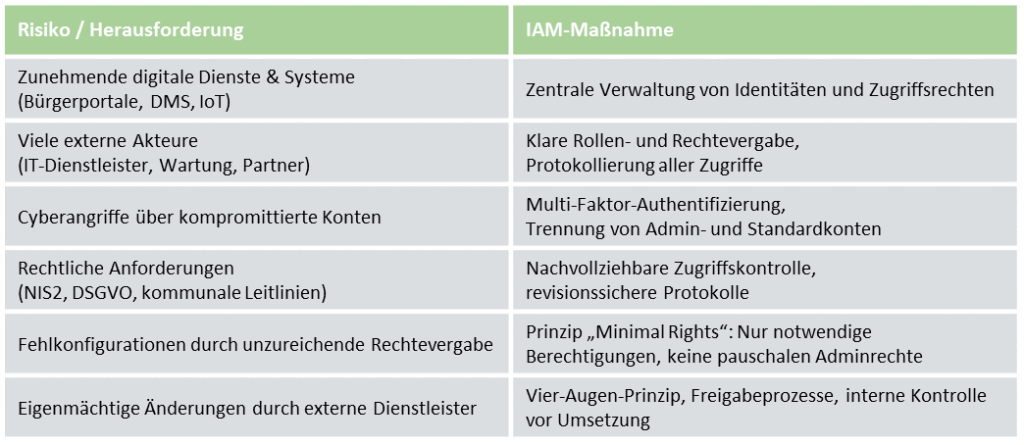

Gemeinden nutzen zahlreiche digitale Systeme – von Bürgerportalen über Dokumentenmanagement bis zu IoT-Anwendungen. Mit zunehmender Zahl der Systeme steigt die Komplexität: Wer hat Zugriff auf welche Daten, und wie werden Änderungen dokumentiert?

Ohne strukturiertes Identitäts- und Zugriffsmanagement (IAM) entstehen Risiken: Zugänge sind nicht eindeutig geregelt, Rechte überschneiden sich oder werden nicht protokolliert. Das kann im Störfall die Fehlersuche erschweren und Angreifern unkontrollierte Möglichkeiten eröffnen.

Ein Vorfall bei Stadtmarketing Austria zeigt die Konsequenzen eines kleinen Konfigurationsfehlers: Über ein Nutzerkonto mit unbeabsichtigten Admin-Rechten erlangten Angreifer Zugriff auf das System und verschickten Mails im Namen der Buchhaltung. Der Schaden konnte schnell behoben werden, verdeutlicht jedoch, wie wichtig die strikte Trennung von Zugriffsrechten und Multi-Faktor-Authentifizierung ist.

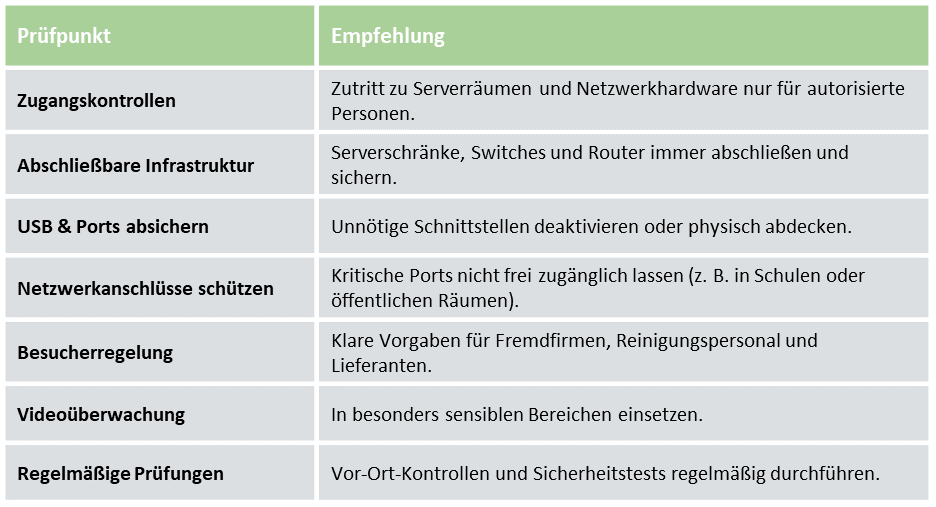

Gemeinden müssen einen schwierigen Spagat meistern: Einerseits sind öffentliche Gebäude barrierefrei zugänglich zu halten, andererseits sensible Bereiche wirksam vor unbefugtem Zugriff zu schützen. In der Praxis – besonders in kleineren Kommunen – zeigen sich hier oft Lücken.

Offene Serverschränke in Schulen, frei zugängliche Netzwerkanschlüsse oder ungesicherte USB-Ports sind keine Seltenheit. Bereits ein einziger manipulierte USB-Stick kann ausreichen, um Schadsoftware einzuschleusen und das gesamte Netzwerk einer Gemeinde zu kompromittieren.

Wie ein praxistaugliches Maßnahmenpaket aussehen kann, zeigt nachfolgende Übersicht.

Ein Riesenproblem für fast alle Kommunen sind veraltete, aber kritische Systeme (z.B. in der Finanzbuchhaltung oder Meldewesen), für die es keine Updates mehr gibt oder die nicht modernen Sicherheitsstandards entsprechen. Budgets sind oft knapp, und eine Migration ist teuer und komplex. Die Systeme enthalten jedoch häufig die sensibelsten Daten. Für Legacy-Systeme sind daher besondere Schutzmaßnahmen erforderlich (z.B. strikte Netzwerksegmentierung, „Virtual Patching“).

Technik und Prozesse nützen wenig, wenn Mitarbeitende nicht mitziehen. Sicherheit ist nicht nur Aufgabe der IT, sondern eine gemeinsame Aufgabe aller. In Gemeinden mit heterogener Belegschaft ist ein einmaliges Training nicht genug. Um ein dauerhaftes Risikobewusstsein zu schaffen, sind kontinuierliche, zielgruppenspezifische Awareness-Maßnahmen erforderlich (z.B. simulierte Phishing-Kampagnen, regelmäßige Infomails, Workshops).

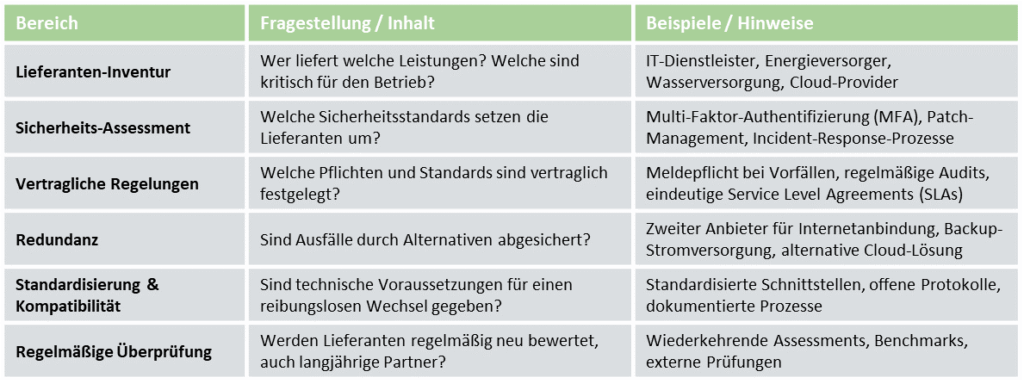

Lieferketten sind eine kritische Schwachstelle in der kommunalen Cybersicherheit. Wird ein IT-Dienstleister, Softwareanbieter oder anderer Partner kompromittiert, können die Auswirkungen weitreichend sein. Besonders kritisch wird es bei einem erfolgreichen Angriff auf einen „Lokalmatador“, der z.B. die Lohnverrechnung der Gemeinden einer ganzen Region abwickelt.

Um Abhängigkeiten zu reduzieren und Risiken nachhaltig zu minimieren, sollten mittel- bis langfristig strategische Maßnahmen wie Lieferantendiversifizierung oder Standardisierung von Schnittstellen umgesetzt werden.

Ich bin hier kein Freund von schnellen Lösungen – gerade bei Lieferantenbeziehungen braucht es Bedacht. Fast jede dieser Partnerschaften hat einen historischen Hintergrund, den man verstehen und gegebenenfalls anpassen muss. Man kennt sich oft und kann offen über höhere Sicherheitsstandards reden. Einfach nichts zu tun und alles zehn Jahre unverändert weiterlaufen zu lassen, halte ich aber für keine gute Idee.

Manuel Kofler, Leiter Fachbereich IT, HALLAG Kommunal GmbH

Systemhärtung (Hardening) ist der Prozess zur Absicherung von IT-Systemen durch das systematische Schließen von Schwachstellen und Reduzieren unnötiger Komponenten (nach der Implementierung neuer Systeme und dann laufend). Das regelmäßige Einspielen von Sicherheitsupdates ist eine Kernaufgabe des Hardening.

Oft wird dieser Prozess in Gemeinden innerhalb von Minuten oder Stunden umgesetzt. Ein derart verkürztes Hardening kann nicht den erforderlichen Schutz gewährleisten und führt zu offenen Sicherheitslücken, die z.B. durch Sicherheits-Patches längst geschlossen sein könnten.

Regelmäßige Überprüfungen – intern durch Schwachstellenscans und extern durch Penetrationstests unabhängiger Dritter – machen reale Angriffsflächen sichtbar. Gleichzeitig liefern externe Tests eine neutrale Bewertung der bestehenden Sicherheitsmaßnahmen, d.h. der Scan findet die Lücke, die beim Härtungsprozess übersehen oder noch nicht gepatched wurde. Ohne Schwachstellenmanagement ist Systemhärtung blind.

In vielen Gemeinden fehlen jedoch dedizierte IT-Sicherheitsteams. Die Betriebsteams (die oft unterbesetzt sind) müssen den laufenden Betrieb aufrechterhalten und gleichzeitig Sicherheitsmaßnahmen umsetzen – ein Balanceakt, der häufig zu Kompromissen führt: Lücken werden verzögert geschlossen, Änderungen nur teilweise getestet, notwendiges Re-Hardening bleibt liegen.

Gemeinden müssen Strukturen schaffen, die beide Ziele vereinbaren – z.B. durch klare Prozesse für Updates und Tests, zeitlicher Freiraum der Teams für Sicherheitsaufgaben und eine Kultur, in der Sicherheit als Entlastung und nicht als Hindernis für den Betrieb verstanden wird.

Ransomware-Angriffe wären weitgehend wirkungslos, wenn Gemeinden durchgängig sichere Backups und Wiederherstellungspläne hätten. In der Praxis zeigt sich jedoch, dass viele Gemeinden erheblichen Nachholbedarf haben. Oft werden veraltete oder unzureichende Lösungen eingesetzt, die nicht aktuellen Best Practices entsprechen.

Ein häufiges Problem: Backups befinden sich im selben Netzwerkbereich wie die Primärdaten und werden bei einem Angriff mitverschlüsselt. Abhilfe schafft beispielsweise die 3-2-1-Backup-Strategie: drei Kopien der Daten, auf zwei verschiedenen Datenträgern, wobei mindestens eine Kopie offline oder extern gelagert wird.

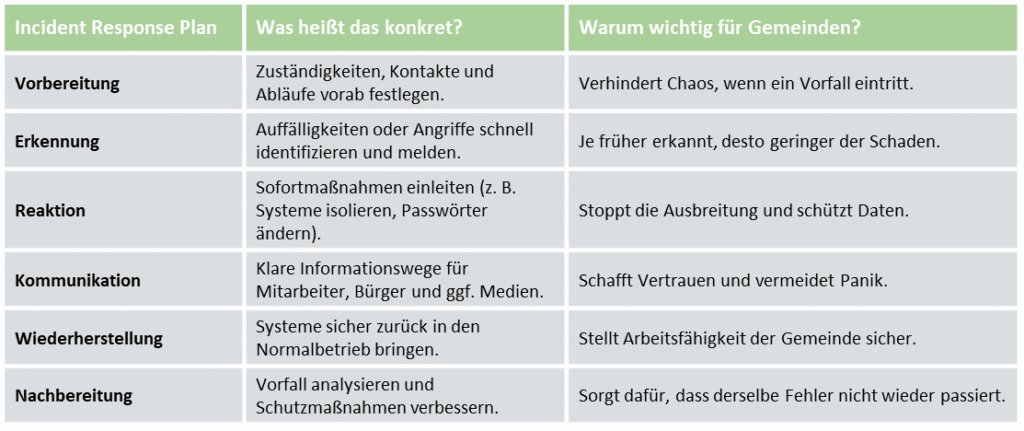

Trotz aller Vorkehrungen lassen sich Cybervorfälle nie vollständig verhindern. Umso wichtiger ist ein Incident-Response-Plan, der definiert, wer im Ernstfall zu informieren ist und wie kritische Systeme gesichert sowie Dienstleistungen schnellstmöglich wiederhergestellt werden können.

Ein Cyberangriff ist oft mehr als ein technisches Problem – er kann den gesamten Verwaltungsbetrieb lahmlegen. Dann reicht eine rein technische Reaktion nicht aus. Es braucht ein umfassendes Krisenmanagement, das die Koordination aller Beteiligten, die Kommunikation nach innen und außen sowie die Steuerung der Gesamtsituation sicherstellt.

Die Ausgestaltung der Pläne variiert mit der Größe der Kommune:

Wichtig ist, dass ein Plan existiert und dieser regelmäßig trainiert wird.

In Hall in Tirol gibt es seit über zehn Jahren ein umfassendes Krisenmanagement mit einem eingespielten Krisenstab, der über 100 Mitglieder umfasst. Alle drei bis vier Jahre werden realitätsnahe Szenarien geprobt, die für eine hohe Reaktionsfähigkeit im Ernstfall sorgen.

Gemeinden, die solche Abläufe geregelt haben, können Ausfallzeiten, Kosten und Vertrauensverlust deutlich reduzieren. Fehlt ein Plan, drohen lange Unterbrechungen und erhebliche Schäden.

Wie hier aufgezeigt, stehen österreichische Gemeinden in der Cybersicherheit vor wachsenden Herausforderungen. Um Risiken wirksam zu reduzieren, braucht es gemeinsame Strategien, gelebten Austausch und praxisnahe Vorsorge.

Das klassische Einzelkämpfertum ist im Bereich Cybersicherheit nicht nur ineffizient, sondern auch kostspielig. Gerade für finanzschwache Gemeinden bietet sich die Bündelung von Ressourcen an. Nach deutschen Vorbildern könnten gemeinsame IT-Sicherheitsverbünde oder kommunale Dienstleister in Rechtsformen wie GmbHs gegründet werden.

Offener Dialog stärkt die gesamte kommunale IT-Sicherheit. Statt Fehler zu verschweigen, sollten Erfahrungen geteilt werden:

Papierkonzepte allein genügen nicht – Vorsorge muss geübt und praktikabel sein:

Das Bewusstsein für IT-Sicherheitsrisiken und deren Folgen muss auf allen Ebenen gesteigert werden, insbesondere bei politischen Entscheidungsträgern und in der Gemeindeführung. IT-Fachkräfte sind oft vorhanden, doch auf Entscheidungsebene besteht häufig noch ein zurückhaltender Umgang mit Sicherheitsfragen. IT-Sicherheit sollte als strategisches Ziel priorisiert werden.

Strenge Sicherheitsvorkehrungen erhöhen im Alltag den Aufwand und können insbesondere in dynamischen Bereichen wie dem Stadtmarketing die Arbeit erschweren. In Kufstein sorgt ein eigener Microsoft-Exchange-Server dafür, dass die Mitarbeiter flexibel arbeiten können – ohne die Sicherheit der städtischen Kernsysteme zu gefährden.

Das tägliche Arbeiten wird durch die zahlreichen – zweifellos notwendigen – Sicherheitsmaßnahmen sehr umständlich. Für unser dynamisches Stadtmarketing-Team war das eine echte Herausforderung. Mit unserem eigenen System können wir freier agieren, ohne die Kommune zu gefährden.

Thomas Ebner, Vorstandsmitglied von STAMA und Geschäftsführer Stadtmarketing Kufstein

Eine Cyberversicherung dient nicht nur als Finanzpolster, sondern auch als Impulsgeber für mehr Sicherheit. Aufgrund der gestiegenen Bedrohungslage verlangen Versicherer inzwischen sehr umfassende IT-Sicherheitsmindeststandards, bevor sie Policen ausstellen. Der Antragsprozess zwingt Gemeinden dazu, sich intensiv mit ihrer Sicherheitslage auseinanderzusetzen. Im Schadensfall unterstützen Versicherer mit Expertenteams (Anwälte, IT-Forensik).

Die Zeiten, in denen sich Gemeinden in der Cybersicherheit auf Glück und Goodwill verlassen konnten, neigen sich dem Ende zu. Die Bedrohungslage ist dynamisch, professionell und wird durch KI weiter verschärft. Die strukturellen Schwachstellen – knappe Budgets, fehlendes Personal, veraltete Systeme – machen sie zum lukrativen Ziel.

Nachhaltige Cybersicherheit erfordert daher einen strategischen Ansatz:

Cybersicherheit ist keine rein technische, sondern eine strategische Managementaufgabe. Ihr prioritärer Stellenwert in der Gemeindeführung ist die Voraussetzung dafür, die digitale Souveränität und die Versorgung der Bürger mit kritischen Dienstleistungen langfristig zu gewährleisten.

Warum sich bereits mehr als achtzig Standorte in Österreich als Mitglieder beim Dachverband Stadtmarketing Austria austauschen?

Weil wir gezeigt haben, dass „Miteinander“ mehr bringt. Im Miteinander machen Sie für Ihren Standort das Mögliche zum Machbaren. Wir unterstützen Sie dabei mit Know-how, das sich in der Praxis bewährt hat, mit Weiterbildung, die neue Perspektiven eröffnet sowie mit Erfahrungsaustausch, der Sie in Ihrer Rolle stärkt.

Formen Sie aktiv die Zukunft des Stadtmarketings!

Werden Sie Teil unserer dynamischen Gemeinschaft und nutzen Sie unsere vielfältigen Angebote zur fachlichen Weiterentwicklung und Einflussnahme.